Blog de Tecnología

Contenido del Blog de Tecnología

Ransomware

Se da a conocer informaci�n que ser� de su ayuda para prevenir o identificar problemas inform�ticos, para as� darle un mejor uso a nuestras herramientas. Recuerda siempre tomar las medidas necesarias

Gusanos Informaticos

Los "Gusanos Inform�ticos" son programas que realizan copias de s� mismos, aloj�ndolas en diferentes ubicaciones del ordenador.

KeyLoggers

Un keylogger es un tipo de spyware que registra en secreto las pulsaciones de su teclado para que los ladrones puedan obtener informaci�n de su cuenta, datos bancarios y tarjetas de cr�dito, nombres de usuario, contrase�as y otros datos personales.

Hijack Secuestrador

Como su propio nombre indica, un secuestrador del navegador b�sicamente toma el control de la configuraci�n de su navegador y provoca que su equipo piense por s� mismo.

SPAM

Se llama spam o correo basura a los mensajes no solicitados, no deseados o de remitente desconocido y que son sumamente molestosos.

Virus BOOT

Los virus boot o sector de arranque son un tipo de virus que infectan los sectores de inicio y booteo de los disquete y del sector de arranca de los discos duros.

Time Bomb (Bomba de Tiempo)

Una bomba de tiempo es un determinado programa o rutina (considerada virus inform�tico) que se accionar� en una determinada fecha u hora en un sistema infectado.

Pharming

El pharming, una combinaci�n de los t�rminos "phishing" y "farming", es un tipo de cibercriminal muy semejante al phishing, en el que el tr�fico de un sitio web es manipulado para permitir el robo de informaci�n confidencial.

RootKit

�C�mo se sentir�a si alguien hubiera accedido a su equipo sin su conocimiento? Desafortunadamente, esto es posible con un rootkit (encubridor), que se pueda instalar desde diferentes tipos de productos y se utiliza para controlar de forma remota un dispos

Cracking

El t�rmino "cracking" hace referencia a la pr�ctica que consiste en atacar sistemas inform�ticos y software con intenci�n maliciosa. Por ejemplo, se puede crackear una contrase�a para acceder a la cuenta de un usuario, o una red Wi-Fi p�blica para interce

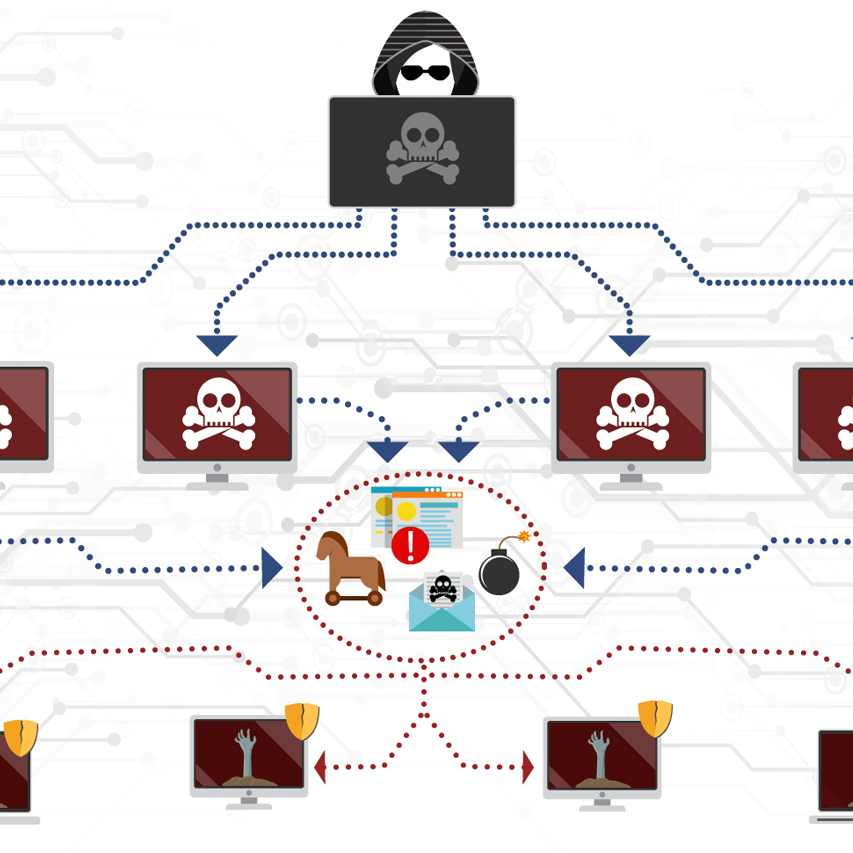

Botnet

Una botnet es una red de equipos inform�ticos que han sido infectados con software malicioso que permite su control remoto, oblig�ndoles a enviar spam, propagar virus o realizar ataques de denegaci�n de servicio distribuido (DDoS) sin el conocimiento o el

Exploits

Un Exploit es un ataque poco �tico o ilegal que se aprovecha de las vulnerabilidades de las aplicaciones, las redes o el hardware. Este ataque se suele materializar en software o c�digo que tienen como objetivo obtener el control de un sistema inform�tico

Rogue "Antivirus Falso"

Se le denomina Rogue Software, a los �Falsos� programas de seguridad� que no son realmente lo que dicen ser, sino que todo lo contrario. Bajo la promesa de solucionar falsas infecciones, cuando el usuario instala estos programas, su sistema es infectado.

Antivirus (Parte 1)

Un antivirus es una aplicaci�n que trata de detectar y eliminar los virus inform�ticos, es decir, aquellos programas maliciosos que pueden ingresar en un ordenador y producir da�os tales como la p�rdida de efectividad del procesador, la supresi�n de archi

Antivirus (Parte 2)

Un antivirus es una aplicaci�n que trata de detectar y eliminar los virus inform�ticos, es decir, aquellos programas maliciosos que pueden ingresar en un ordenador y producir da�os tales como la p�rdida de efectividad del procesador, la supresi�n de archi

Firewall

Un firewall puede ser un dispositivo software o de hardware. Un firewall de hardware es una unidad que se conecta entre la red y el dispositivo de conexi�n a Internet, mientras que un firewall de software es un programa que se instala en la m�quina que po

Anti-Spyware

El antispyware es una tecnolog�a de seguridad que ayuda a proteger a un equipo contra spyware y otro software potencialmente no deseado.

Anti-Spam

La mayor parte del spam es simplemente molesto y atasca su bandeja de entrada. Pero otro tipo de spam puede ser perjudicial y atraparle con t�cnicas de phishing.

Contrase�as

Hoy en d�a, el m�todo m�s habitual para acceder a la informaci�n almacenada en nuestros ordenadores, correo electr�nico y otros servicios es mediante contrase�a.

POP-UPs (Ventanas Emergentes)

Los pop ups son ventanas emergentes que aparecen de forma autom�tica en una p�gina web. Suelen aparecen sin que los usuarios realicen ninguna acci�n en la web, simplemente est�n automatizados para que salten en determinados momentos.